Ofuscando Código de Malware e software

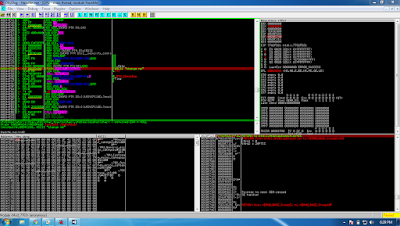

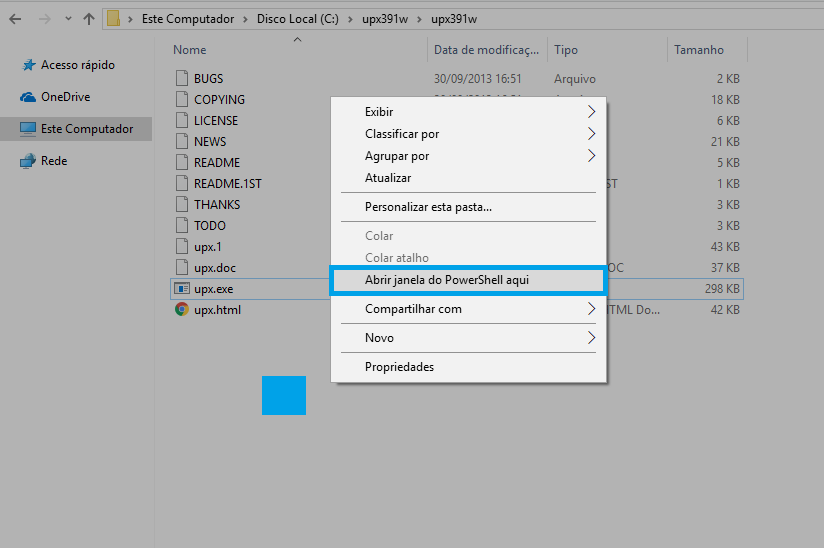

No inicio dos meus estudos autodidata em Engenharia Reversa, me deparei com um programa chamado UPX que tem uma função de comprimir e ofuscar o código de qualquer software, ou seja, usado pelo pessoal que quer dificultar analise do artefato. Ele é muito usado por ser um software livre sem custo algum. Existe muitos software que fazer esse trabalho de ofuscação e compressão de executável (Ex: Asprotect, VMprotect,Themida, Armadillo e etc.), mas são pagos . Para podemos embaralhar o código de qualquer programas devemos usar um programa que faz packer como o UPX livre para você usar quantas vezes quiser No inicia de todo processo precisamos abrir o prompt de comando. Na pasta onde o arquivo esta pressione shift + botão direito do mouse. Vai exibir o menu procure por (abrir terminal). Abri-rá um terminal uma tela toda preta. No meu esta abrir janela do powershell mas é quase a mesma coisa. Exibira uma janela igual essa. digite o nome do packer UPX e der Enter