Malware faz ataque DDoS em sites

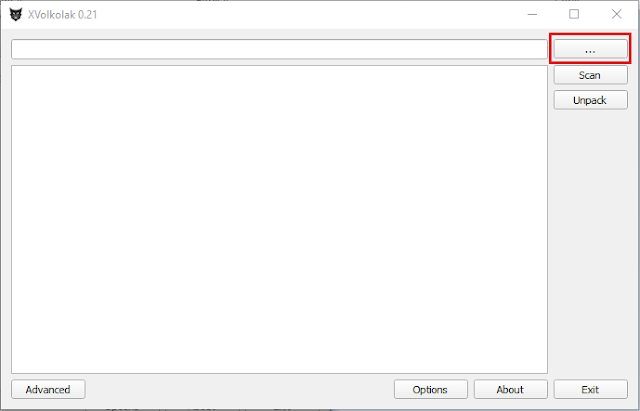

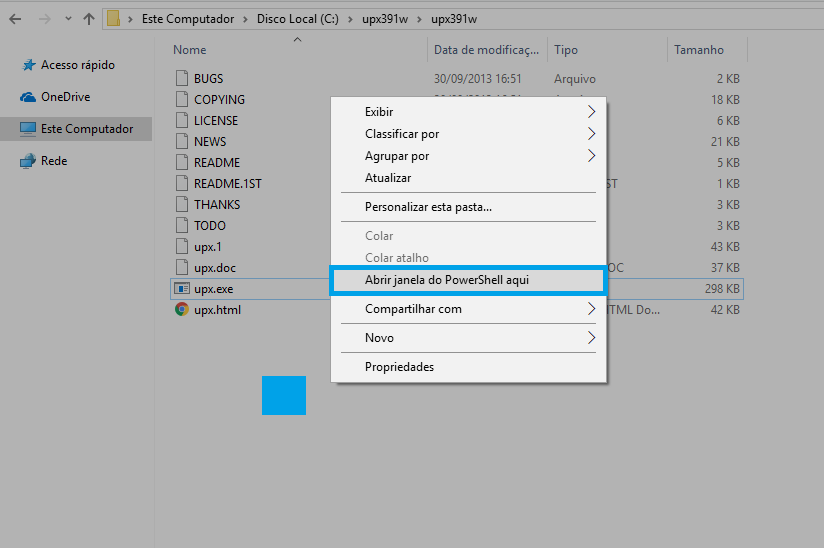

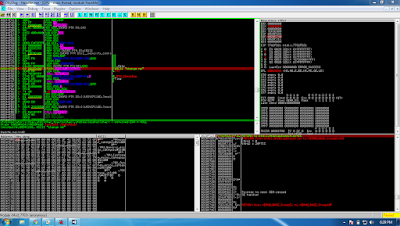

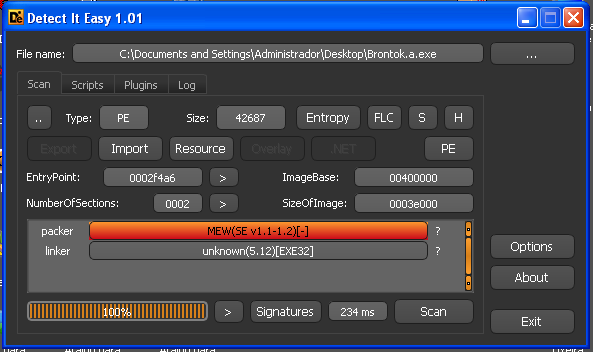

A maioria de Malwares são enviados pela internet para infectar vitimas, mas pode acontecer que a vitima seja infectada com dispositivo como o Pen Drive. Este worm foi envido por e-mail, pode vim como um ícone de uma PASTA ou de imagem conforme a manipulação da extensão. Ele pode se replicar em USBs e Pen drives. e etc. Ao abrir o malware no identificador DIE, o resultado que ele retornou que esta com um packer chamado MEW ( conhecido como MORPHINE ), provavelmente v1.1. O atacante faz esse tipo proteção do malware para não só diminuir o tamanho mas para ofuscar o código e dificultar o trabalho na hora de analisar. Essa e outros tipos de proteção que o malware foi submetido é uma técnica chamada de anti-revese, é a onde o autor do malware submete a varias camadas de proteção, para deixar indetectável pelo anti-virus, bypass firewall, e etc. Na verdade deixa ele camuflado. Para tirar essa proteção utilizei o XVOLKOLAK que tirou o packer do nosso arquivo, depois f